Introduction

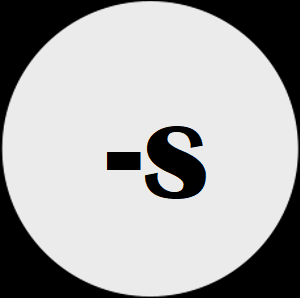

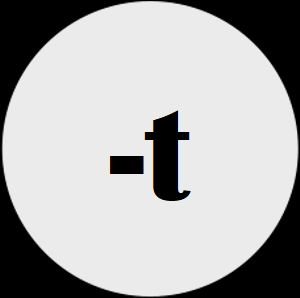

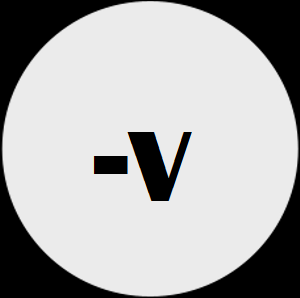

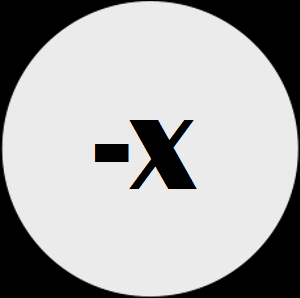

Les principes clés à assimiler :

Aircrack-ng est l'outil de référence pour les professionnels de la sécurité informatique et les chercheurs en sécurité. Avec ses fonctionnalités pour analyser, casser, décrypter et surveiller les réseaux sans fil, Aircrack-ng offre une solution fiable et efficace pour protéger les réseaux et les données contre les cyberattaques.

Découvrez comment Aircrack-ng peut aider à tester la robustesse des réseaux sans fil et à détecter les vulnérabilités de sécurité. Grâce à ses fonctionnalités avancées et son interface utilisateur intuitive, Aircrack-ng permet des tests de pénétration et des analyses de sécurité rapides et efficaces.